Desde que ganó la gubernatura de Puebla en 2010, los opositores de Rafael Moreno Valle lo han acusado de haber recurrido a medidas cada vez más duras para mantener bajo control al estado, incluidos a los miembros de su propio partido, el PAN. En 2015, WikiLeaks exhibió que Puebla es la entidad que más ha invertido en servicios de Hacking Team, una empresa italiana ligada a diversos casos de hackeo internacional con fines políticos y privados. A pesar de los señalamientos por incurrir en espionaje, el Gobierno poblano continúa negando las acusaciones. Hoy, el diario estadounidense The New York Times, documenta que en seis años de mandato, Moreno Valle «ha gastado abundantemente en nuevos sistemas de vigilancia»; además de que se han registrados robos a casas pertenecientes a políticos y periodistas disidentes en la entidad de las que los ladrones sustraían más que las computadoras portátiles de sus víctimas.

Ciudad de México, 4 de enero (SinEmbargo).- Violeta Lagunes Viveros, ex Diputada del Partido Acción Nacional (PAN), se vio inmersa en una trama de ciberespionaje ocurrida en Puebla en mayo de 2014, luego de que abriera un correo electrónico que ocultaba un código de acceso remoto a su información personal ligado a la empresa de software italiana Hacking Team.

El Gobernador Rafael Moreno Valle ha sido señalado por espiar a políticos de oposición e incluso figuras pertenecientes al PAN. Entre las víctimas del espionaje se encuentran la ex Primera Dama, Margarita Zavala Gómez del Campo; Gustavo Madero Muñoz, ex presidente del PAN; y Ricardo Anaya Cortés, actual líder nacional del Blanquiazul.

En octubre de 2015, WikiLeaks exhibió que el Gobierno de Rafael Moreno Valle contrató a Hacking Team por un momento de 322 millones de pesos para equipamiento del Complejo Metropolitano de Seguridad Púbica. La cantidad de ese contrato superaba incluso a los 261 millones invertidos por el Centro de Investigación y Seguridad Nacional (Cisen) en software de espionaje.

Con esta inversión, Puebla se convirtió en el mejor cliente de la firma de espionaje en México.

De acuerdo con el artículo “Cyberware for sale” del periódico estadounidense The New York Times, el 18 de mayo de 2014, la ex legisladora Violeta Lagunes recibió por correo electrónico una serie de extraños mensajes. Esto sucedió el mismo día de las elecciones para elegir al dirigente nacional del PAN, cuando la ex Diputada realizaba una reunión estratégica en su oficina en la ciudad de Puebla.

Los correos electrónicos, que parecían inofensivos, procedían de la cuenta de uno de sus colegas de confianza. En uno de ellos le era solicitado que descargara y revisara un documento. Entonces Lagunes hizo clic en el enlace, pero parecía descompuesto, por lo que le envió un mensaje a su compañero de trabajo para pedirle que le enviara de nuevo el link. Tiempo después se enteraría de que su copartidario nunca hizo un envío.

Asimismo, la panista halló en su bandeja de entrada un correo electrónico de Google advirtiéndole que alguien había intentado iniciar una sesión en su cuenta. Mientras tanto, ella comenzó a recibir llamadas telefónicas de otros panistas quienes afirmaron que habían recibido correos electrónicos de la cuenta de Lagunes, siendo que ella no los había enviado.

Un ex asesor de campaña del PAN que se mantiene en el anonimato, habría dicho al NYT que sabía de otros trabajadores de campaña que habían estado recibiendo mensajes similares: correos electrónicos con encabezados vagos, que pedían al receptor que revisara un documento o que hiciera clic en un enlace. Así se dio cuenta de que la campaña que apoyaba Lagunes había sido hackeada.

Tras el supuesto hackeo, Lagunes se vio impedida para comunicarse con cerca de 40 operadores de campo que trabajaban para conseguir votos en Puebla a favor de Cordero. Todo parece indicar que los hackers encontraron la lista de nombres y números de teléfono de los operadores y que los habrían intimidado.

De acuerdo con uno de los trabajadores de campaña entrevistado por el periódico estadounidense, después del hackeo no lograba comunicarse con su equipo de trabajo y aseguró que los pocos que sí pudieron establecer contacto dijeron que habían recibido llamadas telefónicas amenazantes.

El mensaje que recibieron fue sencillo y directo: «Sabemos quién eres. Si no quieres ningún problema, apaga tu móvil y detén tu actividad”, explicó otro de los operadores entrevistados. Y agregó: «Es un régimen autoritario”.

La carrera para conservar el control del liderazgo del PAN en 2014 fue una prueba crucial para el Gobernador, pues se consideraba como la antesala de lo que sería la contienda interna para la carrera presidencial en 2018 -en septiembre pasado, Moreno Valle anunció públicamente su intención de competir por Los Pinos-.

Desde que ganó la gubernatura de Puebla en 2010, los opositores de Moreno Valle han sostenido que sus ambiciones han crecido y que ha recurrido a medidas cada vez más duras para mantener bajo control al estado, incluidos los miembros de su propio partido, refiere el NYT.

Violeta Lagunes Viveros y sus aliados apoyaban al Senador Ernesto Cordero para encabezar el Comité Ejecutivo Nacional (CEN) del PAN. Su opositor, quien resultara victorioso, era Gustavo Madero, un panista respaldado por Moreno Valle.

Madero ganó la elección con 57 por ciento de los 162 mil 792 votos emitidos. En Puebla, su margen fue considerablemente mayor, aproximadamente el 74 por ciento.

Después de la elección, el equipo de Cordero decidió no disputar el resultado, y a pesar de que tenían sospechas acerca de cómo fueron hackeados, pasaría un año para que surgiera alguna evidencia, misma que de acuerdo con el NYT fue filtrada e indicaba que los enemigos políticos del Senador panista habían construido una operación de espionaje usando el software hecho por la firma italiana Hacking Team.

Durante la contienda por el CEN del PAN, los partidarios de Cordero afirmaron que el Gobernador estaba usando dinero público para apoyar a Madero -aunque la oficina del Gobernador negó dichas acusaciones-. Asimismo, poco antes de las elecciones, el director de campaña de Madero dijo que el equipo de Cordero estaba tratando de socavar la legitimidad del proceso.

Hacking Team es una de muchas compañías privadas que surgieron para ayudar a los gobiernos a supervisar la vida privada de los ciudadanos. La industria afirma que sus productos cumplen con las leyes locales y que su tecnología es utilizada para combatir el crimen y el terror. Empero, en muchos países del mundo estas herramientas han demostrado ser igualmente utilizadas para el espionaje político.

Esta empresa, como muchas otras, distribuye software de vigilancia que está sujeto a pocos controles comerciales. El programa de Hacking Team es conocido como Sistema de Control Remoto (RCS, por sus siglas en inglés), que además de ser asequible por 200 mil dólares anuales, una vez instalado en el ordenador o el teléfono de una persona, permanece oculto y recaba información del usuario intervenido -mensajes de texto, correos electrónicos, llamadas telefónicas y de Skype, datos de ubicación, entre otros-.

“Incluso si el objetivo sospecha y se da cuenta de que algo está mal, una cadena de servidores hace que sea casi imposible para él averiguar exactamente quién está usando el producto de Hacking Team para espiarlo”, refiere el NYT.

El caso de Lagunes no es el único. Uno de los más recientes y notorios fue el de John Podesta, presidente de la campaña de Hillary Clinton, cuya información fue hackeada por un usuario desconocido. En ambos casos, los hackers utilizaron una herramienta que se conoce como «spear phishing” que es utilizada, entre otras cosas, para robar y utilizar la identidad de una persona para infiltrarse en las cuentas de sus conocidos.

Luis Fernando García, director de R3D, un grupo civil de la Ciudad de México, ha dicho que la intimidación y la vigilancia en línea han aumentado bajo la presidencia de Peña Nieto.

México es el mayor mercado de exportación de Hacking Team con casi seis millones de euros en ventas, refiere el diario estadounidense basado en los documentos filtrados que consultó. «Aparentemente, el Sistema de Control Remoto está destinado a la lucha contra los delincuentes y los narcotraficantes allí”, explica.

«Ha habido informes de que el software fue utilizado en la detención de Chapo Guzmán. No puedo confirmarlo», comentó al NYT Eric Rabe, experto en comunicación corporativa y estrategia.

ADEMÁS

Por su parte, Katitza Rodríguez, directora de derechos internacionales en la Fundación Frontera Electrónica, dice que la Ley mexicana permite la interceptación de la comunicación, como las escuchas telefónicas, pero no otorga autoridad legal precisa para usar nuevas y poderosas herramientas invasivas como las creadas por Hacking Equipo. También sostiene que es mucho más peligrosa en México que en otros países occidentales, donde los controles y equilibrios son más fuertes.

«Esto es mucho más intrusivo que la interceptación de una llamada telefónica», dijo. «No sólo están escuchando. Ellos están tomando el control de su computadora portátil. México necesita tener un debate completo en el Congreso sobre las salvaguardias legales que se necesitan para este tipo de vigilancia o si el Gobierno debería usarlo en absoluto».

Según el NYT, en seis años de mandato Moreno Valle «ha gastado abundantemente en nuevos sistemas de vigilancia, incluyendo múltiples ‘arcos de seguridad’, estructuras en autopistas que escudriñan el tráfico con cámaras de video y rayos X, cuyo costo fue cuestionado por la local prensa”.

Ernesto Aroche, editor de Lado B, un pequeño colectivo de noticias en línea y de los pocos medios en México que dieron seguimiento y difusión al caso de hackeo, notó que a partir de 2013 en el sitio de Internet del estado de Puebla aparecieron solicitudes para la obtención de cámaras ocultas y otros equipos de espionaje.

Cuando Aroche presentó una solicitud de registro público, la respuesta del gobierno indicaba que estas órdenes nunca habían sido cumplidas, pero Aroche se mostró escéptico dada la creciente evidencia de que la administración de Moreno Valle había comenzado a usar su aparato de seguridad con fines políticos.

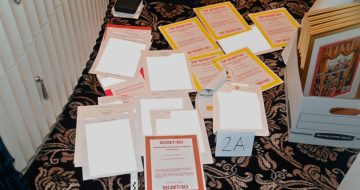

Inclusive el NYT señala que hubo registros periódicos de casas robadas pertenecientes a políticos y periodistas disidentes de las que los ladrones sustraían más que las computadoras portátiles de sus víctimas.

En ese sentido, el medio refiere que los agraviados recibían llamadas de números desconocidos en las que alcanzaban a escuchar reproducciones de conversaciones personales que habían sido grabadas. Un caso fue el del periodista Fernando Maldonado, quien recibió un sobre no marcado lleno de lo que supuestamente eran transcripciones de 400 llamadas telefónicas privadas hechas por políticos de Puebla.

Al examinar los archivos filtrados de Hacking Team, tanto R3D como Aroche descubrieron que algunos de los mensajes que vulneraron cuentas de correo mexicanas y que contaban con software espía habían sido enviadas desde la cuenta [email protected].

Uno de los mensajes infectados provenientes de dicha cuenta era una invitación para asistir a un evento de una organización política mexicana, mismo que estaba firmado por Violeta Lagunes y que iba dirigido a un copartidario opositor de Moreno Valle.

Según un artículo de 2015 publicado por Lado B en conjunto con un sitio web de política, un grupo en Puebla habría enviado al menos 47 solicitudes a Hacking Team para infectar archivos -relacionados con cuestiones políticas- que luego serían enviados a distintas personas. Asimismo, Aroche asevera que en los documentos filtrados del Hacking Team encontró el nombre de un empleado del Gobierno de Puebla que parecía estar trabajando dentro de la operación de espionaje.

«Antes habíamos estado hablando de fantasmas. Ahora podríamos demostrarlo. Empezamos a poner nombres en los actores”, dijo Aroche al NYT. Sin embargo, a más de un año no han habido repercusiones políticas para el Gobernador o sus aliados en Puebla.

Anoche dice tener en su poder contratos supuestamente redactados y firmados por funcionarios de Puebla que demuestran la existencia de un acuerdo entre el gobierno estatal y una empresa llamada Sym Servicios Integrales, que según los informes de Aroche, funge como un intermediario para Hacking Team.

Según la información disponible en WikiLeaks, Hacking Team vendió un software al gobierno de Rafael Moreno Valle a través de una filial de origen israelí de nombre Kabat, que a su vez opera en México a través de Seguritech SA de CV, para infiltrar con un virus denominado exploit todo tipo de dispositivos y con el propósito de espiar a diversos actores de la vida política, económica y social, principalmente adversarios del régimen.

Seguritech dijo a SinEmbargo, en una comunicación posterior a la publicación de este reporte, que no tenía relación por Hacking Team (VER NOTA AL FINAL DE ESTE POST.

De acuerdo con la información publicada, la administración panista habría asignado trabajos por más de 322 millones de pesos a la empresa Picorp de México SA de CV. Sin embargo, en realidad mandaba recursos a la polémica firma europea que ha vendido el sistema de espionaje cibernético a una decena de entidades públicas en México, como el gobierno del estado.

En un comunicado filtrado a la plataforma WikiLeaks, Hacking Team admitió y reconoció que Picorp forma parte de las firmas que integran este holding, descubierto por The Citizen Lab de la Universidad de Toronto en Canadá y que propició un escándalo a nivel mundial en 2015.

Además, en entrevista con el NYT, un ex funcionario de la administración de Moreno Valle dijo que más de 1 millón de dólares estaba siendo desviando anualmente del presupuesto estatal para financiar la unidad de espionaje político.

A pesar de las acusaciones, el portavoz del Gobierno poblano, Sagrario Conde Valerio, ha negado las acusaciones de espionaje al afirmar que «no existe ni existe ninguna relación entre el Gobierno de Puebla y el equipo de hackers de la compañía”.

***

ACTUALIZACIÓN DE ESTA NOTA: 9 de enero de 2017

Carta de Seguritech a SinEmbargo

Grupo Seguritech Privada aclara que no tiene relación, con Hacking Team y no conocemos las actividades que realizan en el país. Tampoco tenemos relación alguna con la empresa Kabat y no operamos como filial o como su representante en México, ni en ninguna otra parte del mundo. Negamos haber realizado la venta del software exploit al Gobierno de Puebla o a cualquiera otro de nuestros clientes, ya que no contamos con dicha tecnología, ni nos dedicamos a su comercialización. Picorp de México, S.A. de C.V., subsidiaria del Grupo Seguritech Privada celebró un contrato con el Gobierno del Estado de Puebla, cuyo objeto se limitó a la construcción del inmueble que aloja el Complejo Metropolitano de Seguridad Pública. Dicho contrato no amparó el equipamiento del inmueble, ni venta de ningún tipo de software. Grupo Seguritech Privada, sus accionistas, directivos, ejecutivos y colaboradores reprobamos las prácticas de espionaje e invasión a la privacidad en cualquiera de sus formas.

–Seguritech