Por Isaí Lara Bermúdez e Inés García Ramos

Ciudad de México, 18 de julio (SinEmbargo/ZETA).–Documentos filtrados y arrancados a Hacking Team -empresa italiana dedicada al diseño de programación digital para el espionaje- advierten que el Gobierno del Estado de Baja California mantiene con ellos una cuenta activa por varios millones de pesos.

A decir de los archivos a los que ZETA ha tenido acceso y al análisis de organizaciones nacionales e internacionales, la empresa que contrató el Gobierno del Estado realizó pagos millonarios para la adquisición de un sofisticado programa de espionaje, el cual el Gobernador Francisco Vega de Lamadrid, niega.

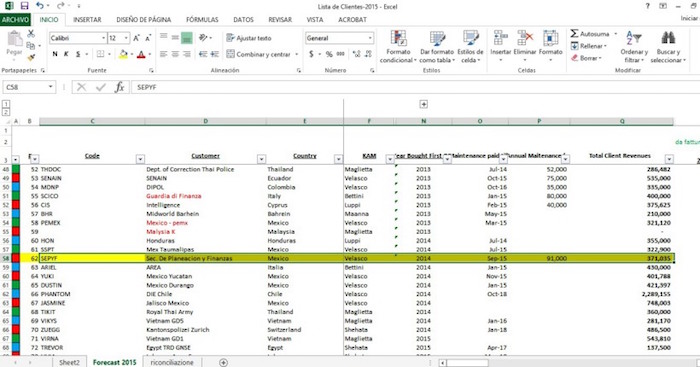

La Secretaría de Planeación y Finanzas de Baja California, dirigida por Antonio Valladolid Rodríguez, aparece en listas y documentos que hasta hace días se mantuvieron en la confidencialidad de Hacking Team, revelando montos, detalles, negociaciones y empresas intermediarias sobre el programa que ha sido utilizado en otros países para espiar y amenazar a abogados, periodistas, así como a defensores de los Derechos Humanos, políticos y funcionarios varios.

También, miles de conversaciones y correos electrónicos confidenciales de Hacking Team fueron hechos públicos, entre ellos, donde se discute y se involucra a funcionarios del Estado para la celebración del convenio con Baja California en 2014 y la intención de renovarlo en el presente año.

En el intercambio de correos electrónicos se confirma la participación de una empresa intermediaria radicada en Tijuana, además, la correspondencia evidencia el contacto personal con Valladolid y solicitudes de oficios enviados a Lorero Quintero, oficial mayor del Gobierno del Estado. De tal forma se estaría revelando un caso de ilegalidad institucional, un hecho delictivo contemplado no solamente en la Constitución Política de México, sino en tratados internacionales a los que el país reconoce.

ESPIONAJE A FUNCIONARIOS Y CANDIDATOS

Entrevistados por ZETA, políticos del Partido Acción Nacional y de la oposición amigable coincidieron: Antonio Valladolid, el secretario de Finanzas, no tenía reparos para presumir de poseer un equipo y programación para espiar y vigilar a funcionarios del Gobierno del Estado.

Uno de los informantes relató: “Entrado en copas, Antonio Valladolid se relajaba y alardeaba que tenía a todos los funcionarios bien agarrados. Que sabía todo lo que hacían, con quién salían, si tenían novias, si hacían negocios, con quién se mensajeaban y con quién hablaban; que sabía todo porque tenía un equipo de espionaje para mantenerlos a raya”.

De hecho confiaron cómo al margen de la procuradora Perla del Socorro Ibarra, a quien de hecho le habían comprado un equipo propio para el área de antisecuestros y utilizarlo por los cauces legales para combatir el crimen organizado, la Secretaría de Finanzas tomó la delantera en la adquisición de otro equipo y programación con las mismas facultades, pero destinado al espionaje político.

Daniel de la Rosa Anaya, secretario de Seguridad Pública del Estado, también fue puesto al margen. No se enteró de la compra ni operó el equipo para las tareas de combate a la inseguridad o inteligencia policiaca. Las únicas personas que estaban al tanto de la adquisición de Valladolid, con dineros del presupuesto estatal, fueron la oficial mayor Loreto Quintero, quien recibió cotizaciones; el Gobernador del Estado, Francisco Vega de Lamadrid, quien conoció del caso al tomar posesión y saber que no había equipo para “actividades de inteligencia”; y el escolta de Valladolid, Cruz Barragán, quien con calzador político fue ubicado como jefe de escoltas empresariales en Seguridad Pública, y quien de hecho -dijeron a ZETA– maneja parte del equipo de espionaje.

Víctimas de los espías ilegales, confiaron que del control del gabinete, el equipo y programación de espionaje pasó a ser utilizado con personas que no laboran en el gobierno, para saber las intenciones y relaciones de aspirantes y candidatos de Acción Nacional en el pasado proceso electoral, e incluso con algunos particulares, cuya vida interesa a Antonio Valladolid. Conocer los hechos privados de personas públicas y actores sociales, se convirtió en una tarea normal dentro de la Secretaría de Finanzas del Estado.

GOBIERNO TRIANGULA LA COMPRA

ZETA pudo acceder a las carpetas -y obtener copias de los archivos– que a inicios de la semana estuvieron a disposición en al menos dos sitios de internet y que a la fecha han sufrido bloqueos o están inhabilitados.

Entre los documentos obtenidos, están facturas, datos de trasferencias bancarias, listas y fechas de clientes y empresas que contrataron el servicio para triangularlo con los gobiernos mexicanos.

Por ejemplo, la factura que giró Hacking Team a una empresa tijuanense el 29 de septiembre de 2014, un año antes de la fecha de vencimiento a la que se le adjudica al Estado de Baja California. Se trata de Elite By Carga, firma que se dedica a la venta de accesorios tácticos con domicilio en Bulevar Sánchez Taboada número 9250-6, Zona Rio Tijuana.

El concepto de la orden de compra, marca un total de 265 mil dólares que, con el tipo de cambio (según el SAT a finales de septiembre), corresponde a 3 millones 564 mil 250 pesos. Se aprecia otra empresa intermediaria mexicana de nombre SYM Servicios Integrales, S.A. de C.V., ubicada en la calle Tlaxcala de la colonia Roma, Delegación Cuauhtémoc del Distrito Federal.

En las listas y facturas ordenadas por meses de las carpetas de Hacking Team, la única venta celebrada en septiembre para México (el mes que adquirió el gobierno de Baja California) es la que se vincula con Elite By Carga.

A decir por los documentos exhibidos, la misma empresa contrató el servicio para los estados de Durango y Yucatán.

El 22 de octubre, a la cuenta de Elite By Carga con Hacking Team, de 265 mil dólares, se le hizo un ajuste de menos de 50 mil dólares, según la factura (credit note 048/2014, publicada en internet). El cliente revocó la licencia para intervenir a 10 targets (objetivos) y para la plataforma iOS (sistema operativo de Apple) en el mismo servicio de “Sistema de Control Remoto Galileo”.

En otra hoja de cálculo adjudicada a la empresa italiana, se describe que Elite By Carga realizó el pago de la contratación del 29 de septiembre en dos momentos de “fecha real de pago”: el 28 de octubre y el 6 de noviembre.

ELITE, PROOVEDOR DE GOBIERNOS

Elite By Carga es una empresa de Tijuana que provee principalmente a los gobiernos de equipo táctico, como uniformes, botas y binoculares.

Es parte de un consorcio de nombre Grupo Armor, que vende todo lo relacionado con seguridad pública y privada, desde uniformes hasta cámaras y blindaje de carros, tanquetas o aeronaves. Su ubicación es la colonia Buena Vista, sobre la calle Juan Ojeda en La Mesa de Tijuana, a metros de las oficinas del Partido Acción Nacional.

Según su aviso de privacidad, Grupo Armor está integrado por tres empresas más, entre ellas, Carga Security y Blindado Seguro, S.A. de C.V., esta última, también proveedora del Gobierno del Estado y quien le vendió dos camionetas blindadas tipo Suburban 2015 para trasportar al gobernador “y a su familia”.

La compra de las dos camionetas, mediante una adjudicación directa a finales de 2014, tuvo un costo de 4 millones 11 mil 456 pesos.

EMPLEADOS DE HACKING TEAM SE REUNIERON CON VALLADOLID

Durante la semana, la plataforma WikiLleaks publicó miles de correos electrónicos y conversaciones de Hacking Team, en ellas, se da cuenta que su personal de Italia se hospedó en Mexicali y Tijuana para resolver problemas técnicos con su cliente y el gobierno de Baja California.

Con cientos de conversaciones donde se describen fechas, lugares y lo que ahí se conversó, incluida una reunión con Antonio Valladolid y el propietario de Elite By Carga, el 15 de octubre de 2014.

El miércoles 8 de julio de 2015, el gobernador Francisco Vega de Lamadrid negó ante los medios de comunicación la red delictuosa evidenciada en su administración: “No hay espionaje, no puedo decirles más que eso. No hay relación. Eso también nos sorprendió”.

Luego añadió: “No hay ningún contrato, no hay ninguna relación comercial con la empresa hacker y demás, ya lo revisamos y lo revisamos bien ante la Secretaría de Finanzas. También le solicité al contralor que hiciera una revisión muy minuciosa de todos los contratos que tenemos, sobre todo en esta administración”.

Los correos electrónicos liberados por WikiLeaks darían al traste con las declaraciones del gobernador, al evidenciar no solo la utilización de un intermediario entre la empresa italiana y el Gobierno de Baja California, sino reuniones de empleados de Hacking Team -con gastos pagados por la administración estatal- con personal de la intermediaria y con el titular de Finanzas del Estado y su equipo.

Carlos Alberto Guerrero Villanueva es presidente del grupo corporativo que mantiene contratos con varios estados de la República. Es el mismo nombre que aparece en las actas constitutivas de las compañías en el Registro Público de la Propiedad y del Comercio de Baja California.

Una persona con este nombre y a quien se refieren como el “dueño” de Elite, aparece constantemente en las correspondencias filtradas de Hacking Team. Por ejemplo, con fecha 17 de octubre de 2014 (número de identificación de correo 5761) da cuenta que personal de Italia arribó a San Diego, California, para capacitar a los usuarios del Gobierno del Estado de Baja California.

En los reportes que el ingeniero identificado como Sergio Rodríguez-Solís envía a su jefe de Hacking Team, le describe los presentes en una reunión celebrada en octubre en Mexicali: “La reunión fue el martes 14 y asistimos: Cliente: Misael (usuario), Óscar (jefe de Misael), Antonio Valladolid (Secretario / Director del departamento). Él estaba dirigiendo la reunión. De Elite Tactical: Carlos Guerrero (Propietario), Víctor Gallardo (Manager), Daniel Moreno (Director)”, se lee uno de los correos subidos en la plataforma https://wikileaks.org/hackingteam/emails/emailid/5761

RESPUESTA DE ELITE

ZETA buscó la versión de la empresa Elite. Mediante un escrito negó la relación. Firmada por su consejo directivo, detalló: “En el tema que nos ocupa, Elite By Carga S.A. de C.V. no ha realizado compra o venta del producto a que hacen referencia los medios de comunicación”.

El comunicado explica que “es importante puntualizar que la empresa tiene proveedores y clientes de nivel nacional e internacional, vende tecnología de punta, va a la vanguardia en el tema de seguridad digital”.

Agrega que la compañía “se apega a todas las normas y cada una de las leyes y reglamentos y normatividad que establece nuestro país”. Y concluye: “Elite By Carga, S.A. de C.V. aclara que no ha vendido al Gobierno del Estado de Baja California, ningún aparato o equipo relacionado con los productos que ofrece la empresa Hacking Team”.

CON ENGAÑOS CONVENCIERON

A pesar del precio del software vendido por Hacking Team, la Secretaría de Planeación y Finanzas reportó las primeras fallas desde octubre de 2014, a un mes de haber adquirido el producto, según los correos electrónicos que se encuentran en https://wikileaks.org/hackingteam/emails.

Diversos correos eran intercambiados desde la dependencia estatal hacia Elite By Carga y Hacking Team. En algunas ocasiones, incluso, la empresa italiana utilizaba trucos para hacer creer a los mexicanos que no existían las fallas reportadas.

Por ejemplo, en un correo titulado “SEPYF – Exploit status” fechado el 31 de enero de 2015, Eduardo Pardo Carvajal, empleado de Hacking Team, detalla cómo los usuarios de Planeación y Finanzas han sido detectados por sistemas antivirus como NOD32 cuando intentó infectar una computadora.

“Deshabilité el antivirus durante cinco minutos mientras el cliente no se estaba fijando y el programa se pudo instalar y sincronizar, así que el cliente pensó que no había sido detectado por el antivirus”.

En otro correo, fechado el 31 de enero de 2015, se reporta que el programa vendido a la Secretaría de Planeación y Finanzas no lograba instalarse en una computadora infectada. El usuario esperó en vano durante dos horas, cuando el tiempo promedio de espera es de cinco minutos.

Acerca de la IP utilizada por la Secretaría, el 6 de marzo de 2015, se le asignó la 109.123.93.215, ubicada en Inglaterra, país detectado por Citizen Lab como uno de los cuatro donde “se escondían” los servidores de Hacking Team para extraer información de objetivos en México.

Desde Mexicali, el 12 de junio de 2015, Daniel Moreno escribió un correo a Hacking Team para informarles que se encontraba en espera de reunirse para la renovación del contrato para Baja California y explicar las nuevas configuraciones del software. Por ejemplo, utilizar documentos de Word y PowerPoint para infectar dispositivos.

Luego de las negociaciones, Baja California decidió no contratar los servicios referentes al iOS, sistema operativo de iPhones y computadoras Apple, por lo cual pidieron pagar 190 mil euros.

La empresa solicitaba, en cambio, 220 mil euros, 100 mil por mantenimiento y 120 mil por la entrega de archivos para infectar dispositivos. El gobierno recibiría un descuento, si el trato se cerraba antes del 20 de septiembre de 2015.

La última conversación sobre las negociaciones para renovar el contrato entre Hacking Team y la Secretaría de Planeación y Finanzas bajacaliforniana, se sostuvo el 1 de julio de 2015, tres días antes de que se difundiera la información de la empresa italiana en la que se pedía a Hacking Team redactar una carta dirigida a la oficial mayor Loreto Quintero, donde se le explicara que Elite By Carga era la empresa exclusiva para vender su software malicioso.

En 2001, los programadores italianos Alberto Ornaghi y Marco Valleri publicaron en internet una herramienta gratuita llamada Ettercap, la cual era capaz de robar contraseñas, realizar escuchas e incluso manipular a distancia un dispositivo infectado.

Años después, la policía de Milán contrató los servicios de estos dos desarrolladores y así nació el proveedor de servicios de vigilancia cibernética, Hacking Team.

Da Vinci se colocó como su principal producto. Se trata de un software malicioso utilizado para espionaje desde control remoto. Su alcance puede ser de una persona hasta 100 mil y se configura y personaliza de acuerdo a las necesidades específicas del cliente.

Una vez el objetivo (aparatos electrónicos) estaba infectado, Da Vinci tenía acceso potencial a todo el equipo. Es decir, capturar emails, chats de Skype o mensajería instantánea, incluso de WhatsApp, grabar las pulsaciones del teclado, acceso al disco duro, a llaves de seguridad cifradas e incluso acceder al audio y a la imagen de la webcam integrada.

De acuerdo a David Vincenzetti, presidente y fundador de la empresa, en 2011 los costos de la licencia del producto oscilaban en 200 mil euros anuales. En años anteriores la Organización de Naciones Unidas (ONU) mostró preocupación por la empresa y los alcances de sus sistemas de espionaje. Hubo incluso comisionados de la organización mundial para su revisión.

Hacking Team ante la vigilancia de la ONU aseguró que tenía la capacidad de desactivar su software si determinaban que era usado para la persecución política o la vulneración de derechos humanos

En aquel entonces, la firma italiana signó un compromiso para abstenerse de vender su equipo a países que no estuvieran adscritos a Naciones Unidas, fueran regímenes autoritarios o bien países con políticas violatorias de los derechos humanos.

Sin embargo, después de las filtraciones de sus archivos, se desnudaron sus principales clientes en el mundo, países como Arabia Saudita, Siria, Rusia, Malasia, Egipto, Corea del Sur, Marruecos, Mongolia, Kazajistán y México, entre otros.

En diciembre del 2013, se presentó en una convención tecnológica en Alemania un nuevo sistema a control remoto para la misma actividad de intervenciones en telecomunicaciones, especialmente dirigido a gobiernos: Galileo fue el nombre del nuevo software malicioso que sustituyera a Da Vinci.

El Sistema de Control Remoto “Galileo” fue presentado en la trigésima edición del “Chaos Communication Congress”, un congreso anual de hacking organizado por el Club de Computación Caos, la mayor asociación de hackers en Europa.

SEGOB RECIBE OFERTA

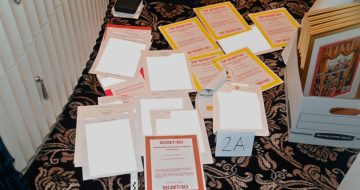

El domingo 5 de julio, la empresa italiana de espionaje fue vulnerada. 400 gigabytes de información fue obtenida directamente de su sistema interno.

Archivos, fotografías, su nómina, carpetas enteras de facturas y relación de clientes fueron puestos a disposición de usuarios de internet en distintos sitios de alojamiento como pastebin.com y https://hacked.thecthulhu.com/HT/ para su descarga.

Uno de los archivos que se dieron a conocer inicialmente fue la lista de clientes y fechas de renovación de Hacking Team.

Entre ellos 14 clientes en México: Armada y Marina Nacional, Pemex, la Policía Federal, la Procuraduría General de Justicia del Estado de México, la Secretaría de Gobernación, áreas de seguridad en los gobiernos del Estado de Durango, de Querétaro Tamaulipas, Yucatán y las iniciales de la Secretaría de Finanzas de Baja California, esta última marcada como cuenta “activa” y con fecha de expiración el 21 de septiembre del 2015.

A diferencia de los contactos con los gobiernos Estatales, la secretaría de Gobernación mantuvo intercambio de correspondencia directamente con Hacking Team.

En uno de los oficios sellados y firmados por el presidente de la firma italiana, fechada el 3 de abril del 2012, se le hace una oferta de “Mejora del sistema del control remoto Da Vinci” a la SEGOB.

En el documento, HT le propone un descuento de 34 mil euros a la dependencia federal y le ofrecen “especialistas” que estarán en “su oficina en México City durante 2 o 3 de días de forma totalmente gratuita”.

La descripción de la oferta concluye un monto final de 347 mil euros (ya con el descuento), con un tipo de cambio en dólar de 440 mil dólares, algo así como 5 millones y medio de pesos.

Una de la descripciones de la actualización del servicio se puede leer en el documento: “Social Network módulo: para captar contactos de Facebook, Gmail, Twitter, etc.”. Todas las hojas del archivo dirigido a SEGOB, tienen la leyenda: “estrictamente confidencial”.

Luis Fernando García, es el director de Red en Defensa de los Derechos Digitales, la primera organización que descargó en México y analizó los archivos extraídos de Hacking Team.

El abogado explica que la intervención de comunicaciones privadas según la Constitución en el Artículo 16, solamente puede llevarse a cabo mediante autorización judicial a solicitud de dos tipos de autoridades, autoridades federales o ministerios públicos de las entidades federativas. En todo caso, cualquier autoridad que no sea federal que tenga facultades en la ley o ministerio público, está haciendo uso de esta herramienta de manera ilegal.

El artículo 16 de la Constitución detalla: “Las comunicaciones privadas son inviolables. La ley sancionará penalmente cualquier acto que atente contra la libertad y privacía de las mismas, excepto cuando sean aportadas de forma voluntaria”.

De hecho, el Código penal contempla el hasta 12 años de prisión a “quien intervenga comunicaciones privadas sin mandato de autoridad judicial competente”.

Y la pena será de 6 a 12 años de cárcel y de 300 a 600 días de multa. Delito que podrá investigar la policía cibernética de la Policía Federal, y perseguir la PGR (Ministerio Público Federal). De hecho, existe el antecedente.

A principios de diciembre del 2014, la Subprocuraduría Especializada en Investigación de Delincuencia Organizada (SEIDO) detuvo al panista Juan Pablo Rangel por el delito de espionaje y lavado de dinero. El panista originario de Querétaro había intervenido llamadas telefónicas a empresarios y políticos. Sigue preso.

El doctor e investigador del Centro Nacional de Derechos Humanos de la CNDH, Alfredo Islas Colín, publicó recientemente en la revista Amicus Curiae de la Facultad de Derecho de la UNAM los derechos fundamentales que era violados en caso de intervenciones en las Comunicaciones Telefónicas.

El experto cita de entrada la Declaración Universal de Derechos Humanos, el artículo 12 y 29: “Nadie será objeto de injerencias arbitrarias en su vida privada, su familia, su domicilio o su correspondencia ni de ataques a su honra o a su reputación”.

Pero no es el único tratado internacional y en el que México reconoce como constitucional que hace referencia al caso. Por ejemplo El Pacto Internacional Económicos, sociales y culturales así como lo establecido en la Convención de Viena, sobre el derecho de los tratados entre estados y organizaciones internacionales.

O bien, el Artículo 571 de la Ley de Vías Generales de Comunicación dicta también lo contempla como delito: “se castigará con la pena que señale el código penal para el delito de revelación de secretos al que indebidamente y en perjuicio de otro, intercepte, divulgue, revele o aproveche los mensajes…que escuche y que no estén destinados a él”.

El abogado Luis Fernando García, director de Red en Defensa de los Derechos Digitales explica para ZETA que “cuando está justificado utilizar este nivel de vigilancia, tendrían que ser casos verdaderamente específicos y que no existieran otras formas de intervención de comunicaciones más adecuadas”.

El también activista le parece: “preocupante que de esta revelación se desprenda que México es el lugar donde más clientes tenía Hacking Team y el que más ha gastado. Eso te deja entender que este uso es ampliamente común que autoridades estén gastando estas cantidades de dinero exorbitantes por facultades para vigilar a la ciudadanía”.

Red en Defensa de los Derechos Digitales seguirá analizando la información y asegura que se le dará seguimiento a la revelación que incrimina a los gobiernos de México.

Según las listas y facturas dadas a conocer México y sus diversos gobiernos locales han gastado al menos 100 millones de pesos.

El sistema operativo Galileo así se publicitaba en uno de sus videos: “¿Quieres ver a través de los ojos de tu blanco? Tienes que hackear a tu objetivo. Buscar en internet, cuando está conectado a internet, intercambiando documentos, recibiendo mensajes de texto, cruzando las fronteras”.

Su oferta de hackear “plataformas” la alardeó en su propaganda: “Windows, OS C, Linux, Android, iOS, Blackberry, Windows Phone. Skype y llamadas de voz, redes sociales, ubicación, mensajes, video. Indetectable y no rastreable. Inmune a sistemas de seguridad, infraestructura de compilación escondida. Desplegado por todo el país”.

Sin embargo, un laboratorio de tecnología en Canadá los tenía ubicados y rastreados desde hace meses, particularmente los movimientos que hicieron desde México.

Citizen Lab es un laboratorio interdisciplinario perteneciente a la Escuela Munk de Asuntos Globales de la Universidad de Toronto, Canadá. Se especializa en búsqueda avanzada y desarrollo de la intersección de las Tecnologías de Telecomunicaciones e Información, derechos humanos y seguridad global, describe su portal.

Los investigadores canadienses presentaron en febrero de 2014 un informe sobre el “Mapeo del Programa Espía “No rastreable” de Hacking Team. Allí dieron cuenta de que Da Vinci era un sofisticado software de espionaje para computadoras, creado y vendido exclusivamente a gobiernos.

El informe detalla que ha sido utilizado en contra de medios de comunicación independiente en Marruecos y en defensores de derechos humanos en Arabia, así como para vigilar a periodistas de Etiopía en Washington, Estados Unidos.

La organización canadiense Citizen Lab, hizo un mapa de servidores encubiertos utilizados por el software para disfrazar datos extraídos de computadoras infectadas, a través de países terceros, hasta devolverlos de vuelta a los países que operaban el sistema de espionaje.

En el caso de México, los desarrolladores canadienses ubicaron una ruta de cuatro servidores diferentes, cada uno en un país distinto. Ese proceso está diseñado para ocultar la identidad del gobierno que utiliza la herramienta de espionaje.

HT ofrecía un producto “no rastreable” a cada gobierno, pero Citizen Lab logró identificar un número de gobiernos actuales que utilizan el servicio mediante la identificación de los puntos finales de la ruta seguida por los servidores.