Ciudad de México, 7 de julio (SinEmbargo).– Un hacker que recibe una cucharada de su propia medicina puede ser el ejemplo de la ironía de estos tiempos. Los miembros de Hacking Team ahora lo saben, luego de que un torrente de 400 gigabytes de su información confidencial fueran filtrados a partir de la noche del domingo. Sin embargo, no se trató de una típica fuga de información a la que hackers, hacktivistas y otros expertos en redes nos tienen acostumbrados desde hace años. En esta ocasión los que quedaron expuestos no sólo fueron gobiernos e instituciones, sino una compañía que se encarga de hacer el espionaje y la vigilancia más sencillos para Estados represores.

No se trata de la primera vez que Hacking Team (la afectada en cuestión) es el centro de la controversia. La firma con sede en Milán, Italia, arrastra tras de sí una larga cadena de acusaciones por acciones comerciales poco éticas, por vender herramientas que ayudan (a gobiernos principalmente) a violar la seguridad de computadoras y teléfonos.

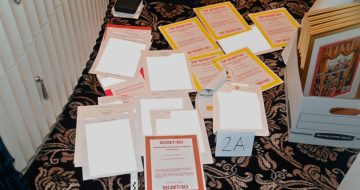

Las violaciones, que incluyen correos electrónicos, facturas de clientes e incluso código fuente del producto de la compañía fueron reveladas y la misma cuenta de Twitter de la compañía sirvió como escaparate, luego de que fuera hackeada durante 12 horas. Estas revelaciones llegan justo a mitad de un largo debate que tiene lugar a nivel mundial sobre la forma de controlar el software de espionaje.

"Fue una sorpresa para todos que se haya filtrado y no usaran la plataformas convencionales. Lo hicieron de manera que también protegiera la fuente de la filtración", dijo el defensor de los derechos humanos Jesús Robles Maloof, uno de los principales difusores de estos datos y quien en su cuenta de Twitter publicara seis facturas de Hacking Team a nombre de la empresa SYM Servicio Integrales, que dan cuenta de la compra del programa Da Vinci que oscilan entre los 319 mil euros hasta los 925 mil euros (entre 5.5 y 16 millones de pesos).

La presencia de la compañía pro espionaje en distintas latitudes del orbe no resulta sorpresiva hasta este punto. No obstante, lo que tomó a todos por sorpresa fue el detalle de las transacciones incluso en países que anteriormente habían negado contar con este tipo de servicios.

De acuerdo con Wired, la misma Agencia Federal de Investigación de Estados Unidos (FBI, por sus siglas en inglés) es uno de los clientes que se ha adquirido software de la compañía italiana. Para nada se trató de una idea descabellada. Desde hace tiempo se sospecha que el FBI utiliza herramientas de Hacking Team, pero con la publicación de los datos filtrados, ahora existe la primera evidencia concreta de que esto es cierto.

Así, la inteligencia estadounidense no fue la única puesta en evidencia. De las publicaciones hechas desde la noche del domingo se desprenden 14 clientes principales en los que figuran, además de EU, instituciones y gobiernos en México, Etiopía, Chile, España, Honduras, Sudan y Panama, por ejemplo.

“Son más de 400 gigabytes de información, por lo que se va tomar un tiempo acceder a toda y poder analizarla, así como las implicaciones que tiene. Sin embargo, de lo que ya hemos logrado acceder y conocer, que es relevante, pues es precisamente la lista de clientes de Hacking Team, que en México es bastante amplia", dice Luis Fernando García, director de Red en Defensa de los Derechos Digitales (R3D). "Es el país que tiene más clientes... Y que incluye tanto a autoridades federales como estatales.”

En México, en concreto, los clientes con datos filtrados que aparecen en la lista son:

- Mexico Police - ExpiredDurango State Government 11/30/2015 ActiveQueretaro State Government 3/31/2014 ExpiredPuebla State Government 7/31/2014 ExpiredMexico Police - ExpiredMexico Navy - ExpiredArmy Mexico 3/31/2015 Not ActivePolicia Federal - ExpiredProcuradoria General De Justicia 12/31/2014 ActiveCampeche State Governement 6/30/2014 ExpiredSeg. National de Gobernacion (CISEN) 12/31/2014 ActiveTaumalipasState Government 7/20/2015 ActiveYucatan State Government 11/30/2015 Active

- Mexico Police - Expired

- Durango State Government 11/30/2015 Active

- Queretaro State Government 3/31/2014 Expired

- Puebla State Government 7/31/2014 Expired

- Mexico Police - Expired

- Mexico Navy - Expired

- Army Mexico 3/31/2015 Not Active

- Policia Federal - Expired

- Procuradoria General De Justicia 12/31/2014 Active

- Campeche State Governement 6/30/2014 Expired

- Seg. National de Gobernacion (CISEN) 12/31/2014 Active

- TaumalipasState Government 7/20/2015 Active

- Yucatan State Government 11/30/2015 Active

En la lista de compradores algunos aparecen como “activos”, es decir, actuales clientes de Hacking Team. Por otro lado hay quienes aparecen con el estatus “expired” o “not active”, lo que indica que su contrato ha sido presuntamente concluido.

Todos estos datos ponen en predicamento a las autoridades. En primer lugar, porque aparecen implicadas en la lista varias instituciones que no son de procuración de justicia y en este sentido hay una presunción y hay un indicio amplio de que estas actividades serían ilegales, pues no tendrían "facultades constitucionales para llevar a cabo investigaciones", por lo que habría habría "muchas preguntas que tendrían que ser respondidas por ellos" debido a la naturaleza invasiva de estas herramientas, agrega García.

Por otra parte, también se encuentra el tema financiero, como otro de los grandes temas que deben ser aclarados luego de que toda la información haya salido a la luz. "El tema de los contratos, de los precios, de los métodos de contratación… Son montos muy amplios. […] Parecería que hay un sobreprecio… Hay que ver los vínculos de las empresas intermediarias", dice.

El @gobqro compró a Hacking Team a través de intermediario Teva Tech de México S.A. de C.V. pic.twitter.com/6RK92GAVsN

— Compa Tumbo (@tumbolian) julio 6, 2015

Una de las muchas facturas del CISEN y Hacking Team. Esta por 200,000 ¿Euros? pic.twitter.com/mv3Foy0XvW

— Compa Tumbo (@tumbolian) julio 6, 2015

"Si se confirma que no hay autoridades con facultades de espionaje… que han contratado esto, pues podría tener consecuencias legales muy graves, incluso penales para las autoridades que hayan contratado estos servicios", agrega García. "Tendría que investigarse cuáles son los usos que se le han dado a estas facultades… Contra quién se ha utilizado este espionaje."

ESTADO VIGILANTE

"Podemos estar hablando de un Estado que está adquiriendo los mayores recursos tecnológicos sin ningún control. Y eso sí creo que nos puede llevar a un Estado vigilante. Un Estado que tiende al control", dice Robles Maloof.

"Una tecnología y un procedimiento que no está sujeto a control ciudadano es un procedimiento autoritario", agrega. "No sólo no han demostrado su uso correcto o su impacto positivo, sino –al contrario– han demostrado que se usan bajo criterios absolutamente secretos y que sólo controlan unas cuantas personas."

Desde hace dos años, Reporteros sin Fronteras publicó una lista de "empresas enemigas de internet, mercenarios de la era digital", entre las que se encontraban mencionadas (además de Hacking Team) Gamma, Trovicor, Amesys y Blue Coat. De acuerdo con la organización no gubernamental internacional, los productos de estas compañías "fueron o son utilizados por las autoridades de países represivos para cometer violaciones a los derechos humanos y a la libertad de información".

Así, los productos de vigilancia e interceptación de estas empresas permitieron, por ejemplo, que la familia real de Bahréin espiara y detuviera a actores de la información, que el régimen sirio tuviera la oportunidad de espiar a los disidentes y usuarios de internet de todo el país, así como efectuar arrestos y actos de tortura, y que la policía secreta de Muamar Gadafi obtuviera las contraseñas de periodistas y cibernautas.

Por su parte, el director de R3D afirma es poco probable que dentro de los 400 GB aparezca algún dato en específico el que se haga referencia a los posibles blancos de las instituciones y gobiernos al momento de recurrir a los servicio Hacking Team, aunque ha habido "indicios y alegatos" que no han podido ser probados de que se hayan utilizado estas herramientas de vigilancia contra adversarios políticos o periodistas, por ejemplo. "No se puede aún probar exactamente quienes son los objetivos", dice. "Tendría que ser objeto de una investigación muy profunda."

Sin embargo, existe el llamado a "un proceso amplio de rendición de cuentas", dice Robles Maloof.

“El proceso de rendición de cuentas es nulo y eso es preocupante. [...] No puedes mentir en una democracia, no puedes mentir por tanto tiempo… Y es lo que el gobierno mexicano ha hecho sistemáticamente en todo esto que le llama ‘Guerra contra el narcotráfico’ bajo el pretexto de que no quiere que los grupos criminales conozcan esta tecnología, lo cual es mentira”, agrega.

“Estamos apenas en las primeras horas de la revelación… Tenemos que realizar un estudio de análisis, de constatación y de verificación de esta información. Independientemente tenemos que verificar información en su contenido. Es muy importante tener esta perspectiva…" De acuerdo con el activista, aún se desconoce de dónde viene la información ahora revelada, pero se sabe que funcionarios de la empresa Hacking Team han estado desde 2012 presentes en México. "Sabemos que el mismo Hacking Team tiene una cartera muy amplia de clientes y ahora tenemos ya indicios… de que decenas de gobiernos en México ya han adquirido ese software", dice.