El colectivo que encontró expuesta públicamente en Internet la información necesaria para el hackeo también obtuvo acceso al archivo de videos, todos en resolución 4K. La acción afectó mayoritariamente a empresas de EU.

Ciudad de México, 10 de marzo (RT).- Un grupo de hackers logró obtener acceso a transmisiones en vivo de 150 mil cámaras de vigilancia instaladas dentro de varios hospitales, departamentos de Policía, prisiones y escuelas de EU, así como en plantas de Tesla y las oficinas del proveedor de software Cloudflare, según informó este miércoles Bloomberg.

Los datos de las cámaras de seguridad, recolectados por la empresa estadounidense Verkada, fueron pirateados este lunes por un colectivo internacional de hackers llamado "Amenaza persistente avanzada 69420" que tenía como objetivo mostrar la omnipresencia de la videovigilancia y la facilidad con la que se puede ingresar en los sistemas.

El alcance del hackeo fue muy significativo y llegó a afectar a plantas de fuera del país norteamericano. Los piratas informáticos pudieron ver videos del interior de clínicas de salud para mujeres, hospitales psiquiátricos y hasta de las oficinas de la propia Verkada. Al mismo tiempo, algunas de las cámaras hackeadas, incluso las que están instaladas en hospitales, utilizan tecnología de reconocimiento facial.

Un video de las cámaras de seguridad del hospital Halifax Health, en el estado de Florida, mostró a ocho empleados inmovilizando a un hombre contra una cama, mientras que en otro los agentes de una estación de Policía en Stoughton (Massachusetts) estaban interrogando a un hombre esposado.

En otras imágenes, filmadas dentro de un almacén de Tesla en Shanghái (China), se puede ver a trabajadores en una línea de ensamblaje. Los hackers aseguran que obtuvieron acceso a un total de 222 cámaras en las fábricas y almacenes de Tesla. Además, se piratearon 330 cámaras de seguridad dentro de la cárcel del condado de Madison en Huntsville, estado de Alabama.

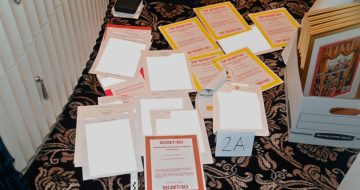

Por si fuera poco, los hackers obtuvieron acceso también al archivo de videos de los clientes de Verkada, unos documentos que incluyen entrevistas entre la Policía y sospechosos de delitos, todos en resolución de alta definición 4K. Además, pudieron descargar la lista completa de miles de clientes de Verkada, así como información financiera privada de la empresa.

¿CÓMO LO HICIERON?

El acceso a las cámaras de Verkada se obtuvo a través de una cuenta de "superadministrador", cuyo nombre de usuario y contraseña fueron encontrados expuestos públicamente en Internet.

Según explicó uno de los hackers, Tillie Kottmann, su grupo logró obtener acceso de root a las cámaras, lo que significa que podían usarlas para ejecutar su propio código. En algunos casos, ello habría podido permitirles obtener acceso a la red corporativa más amplia de los clientes de Verkada, o secuestrar las cámaras y usarlas como plataforma para lanzar futuros ataques. Obtener este grado de acceso a las cámaras no requirió ningún pirateo adicional, ya que era una función incorporada.

La acción de los piratas informáticos "expone hasta qué punto estamos siendo ampliamente vigilados y el poco cuidado que se pone en al menos proteger las plataformas utilizadas para hacerlo, buscando únicamente ganancias", declaró Kottmann. "Es increíble cómo puedo ver las cosas que siempre supimos que están sucediendo, pero que nunca habíamos llegado a ver", subrayó.

RESPUESTA DE VERKADA

Ante la noticia un portavoz de Verkada comunicó que la empresa desactivó "todas las cuentas de administrador interno para evitar cualquier acceso no autorizado". "Nuestro equipo de seguridad interna y la compañía de seguridad externa están investigando la escala y el alcance de este problema, y lo hemos notificado a las autoridades", agregó.

Después de que Bloomberg se pusiera en contacto con Verkada, los piratas informáticos señalaron que habían perdido el acceso a los videos y archivos.