¿Están los corporativos capacitados para atender una emergencia por hackeos, robo de datos o cibercrímenes? Expertos dicen que no, una oportunidad que fue muy bien aprovechada por los delincuentes de la red este año.

Por Marcos Merino

Ciudad de México, 31 de diciembre (SinEmbargo/TicBeat).- Kaspersky Lab, la compañía internacional de seguridad desarrolladora del antivirus homónimo, ha analizado los ataques de malware sufridos por empresas a lo largo de este año 2015. Los expertos de la compañía descubrieron que en estos últimos 12 meses:

- Más de la mitad (un 58 por ciento) de las computadoras corporativas se habían visto afectadas por al menos un intento de infección por malware, lo que supone un porcentaje tres puntos mayor que el año anterior.

- Casi un tercio de esos equipos (el 29 por ciento) se vio expuesto al menos una vez a un ataque a través de la Red.

- Un 41 por ciento de las computadoras empresariales se enfrentó a amenazas locales (como unidades de almacenamiento infectadas).

- Los TPV (terminales de punto de venta) también fueron un objetivo clave de los ciberataques de 2015: Kaspersky Lab bloqueó más de 11 mil 500 intentos de hackearlos, e identificó hasta 10 familias de software diseñadas para robar los datos de los TPVs, 7 de los cuales fueron desarrollados a lo largo de este año.

Ante estos datos, ¿qué medidas deben adoptar las empresas? Kaspersky Lab afirma que “los principios básicos de la seguridad en las redes corporativas siguen siendo los mismos: capacitar a los empleados, establecer procesos de seguridad robustos y hacer pleno uso de las nuevas tecnologías y técnicas, ya que cada capa adicional de protección reduce el riesgo de intrusiones”.

2015: AÑO DE RANSOMWARE Y APTs

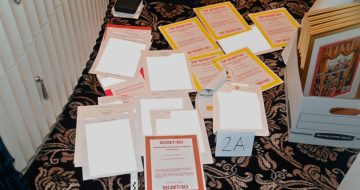

Los expertos afirman que muchos de los ataques analizados habían sido cuidadosamente planeados: los hackers se habían tomado su tiempo para investigar los contactos y proveedores de la compañía atacada (e incluso los intereses personales y hábitos de navegación de sus empleados).

Lo cierto es que este año se ha experimentado una duplicación del número de ataques con Cryptolocker y otros tipos de ransomware, llegando a detectarlo en más de 50 mil equipos corporativos. Atacar con este tipo de malware a grandes compañías resulta mucho más rentable que atacar a particulares, puesto que existe una mayor probabilidad de que paguen rescates por sus archivos encriptados si estos contienen información crítica.

Resulta destacable que, durante 2015, los cibercriminales y los grupos desarrolladores de APT (‘amenazas persistentes avanzadas’) han centrado gran parte de su atención en entidades de servicios financieros (desde bancos o fondos de inversión, hasta compañías de intercambios de divisas o criptodivisas).

LAS BANDAS DE CIBERCRIMINALES SE HACEN NOTAR

Ejemplos de ello fueron grupos como:

- Carbanak: el grupo de hackers que ha logrado robar más de 1.000 millones de dólares a más de 100 bancos desde 2014. Kaspersky colabora con la Interpol para desenmascarar a esta organización procedente de Rusia y de países de su entorno y caracterizada por su inusual método de robo: recurrir al ‘spear phising’ para robar directamente a los bancos en lugar de a los propietarios individuales de las cuentas. Luego, se hacían con lo robado programando de modo remoto cajeros para que dispensaran el dinero en determinado lugar y hora.

- Wild Neutron: Grupo de ciberespionaje que, según Kaspersky, ha infectado empresas y robado información corporativa sensible haciendo uso de un certificado de verificación de código válido robado y de un exploit de Flash desconocido. Desde 2011 ha atacado objetivos en 11 países, entre ellos algunos de alto nivel y vinculados con el ámbito tecnológico, como Apple, Microsoft o Facebook.

- Winnti Group: grupo de cibercriminales chinos responsable de desarrollar un rootkit utilizado para infectar organizaciones de Corea del Sur, Reino Unido y Rusia. Winnti es conocido por sus campañas de ciberespionaje industrial dirigidas a empresas de software, especialmente las de la industria del videojuego. Aunque últimamente también se han observado ataques dirigidos a empresas farmacéuticas.

ESTE CONTENIDO ES PUBLICADO POR SINEMBARGO CON AUTORIZACIÓN EXPRESA DE TicBeat. Ver ORIGINAL aquí. Prohibida su reproducción.